Při školeních IT bezpečnosti vysvětluji lidem, jak poznat phishing. Podvodné e-maily, které mají za cíl zmást uživatele a přimět ho k nějaké akci, jako třeba k přihlášení na falešné stránce (krádež přihlašovacích údajů) či ke stažení přílohy (obsahuje malware) stále patří mezi nejčastější a nejúspěšnější způsoby prvotního průniku do firem i domácností.

Není se čemu divit – je to snadné, levné a úspěšné. Spear phishing je dnes dělán tak dobře, že může být téměř nemožné jej na první pohled odhalit. U obecného phishingu to jde poměrně snadno, pokud víte, na co se zaměřit.

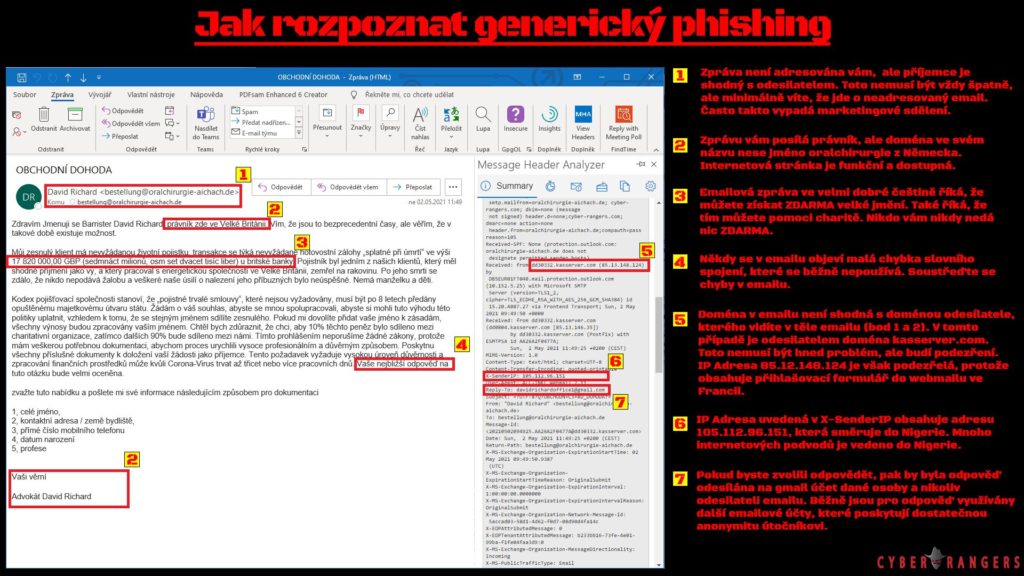

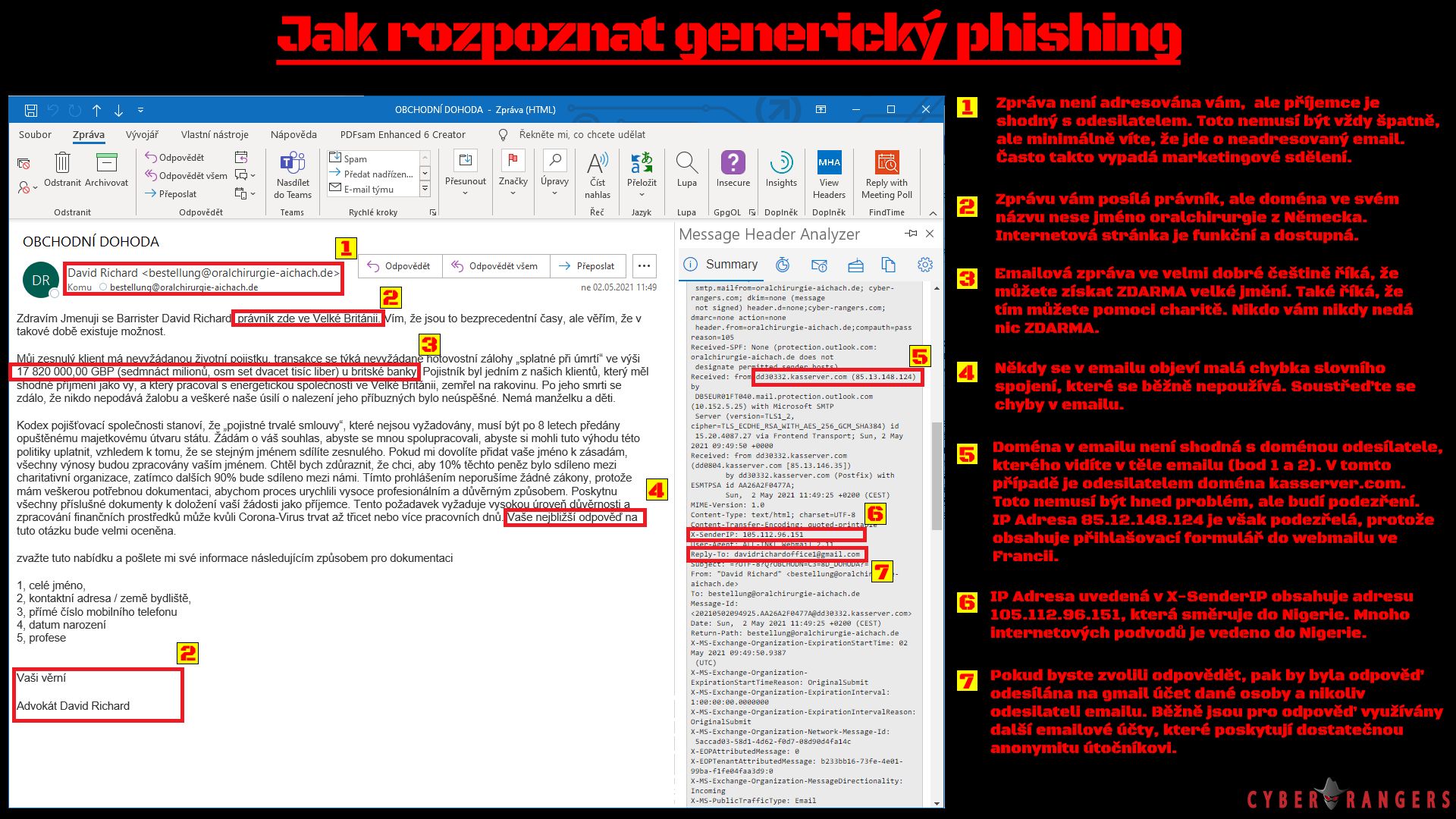

Pěkný obrázek/infografiku, kde je popsáno na co si dát pozor, udělali borci z CyberRangers:

Co mě na ní zaujalo, je použité rozšíření do Outlooku s názvem Message Header Analyzer. Jasně, běžný user nebude analyzovat hlavičku mailu a zkoumat každý záznam v ní, ale může to napovědět, že je něco špatně. Přiznám se, že toto rozšíření jsem neznal a dříve jsem zkoumal hlavičky ve vyexportované zprávě nebo na ně koukal v Thunderbirdu. Tohle ale značně zjednodušuje práci, takže díky, kluci z CyberRangers!

Pokud si chcete ověřit, odkud je jaká IP adresa, můžete využít třeba web https://utrace.de. Sem zkopírujete IP adresu a na mapě se zobrazí, z jaké země pochází.

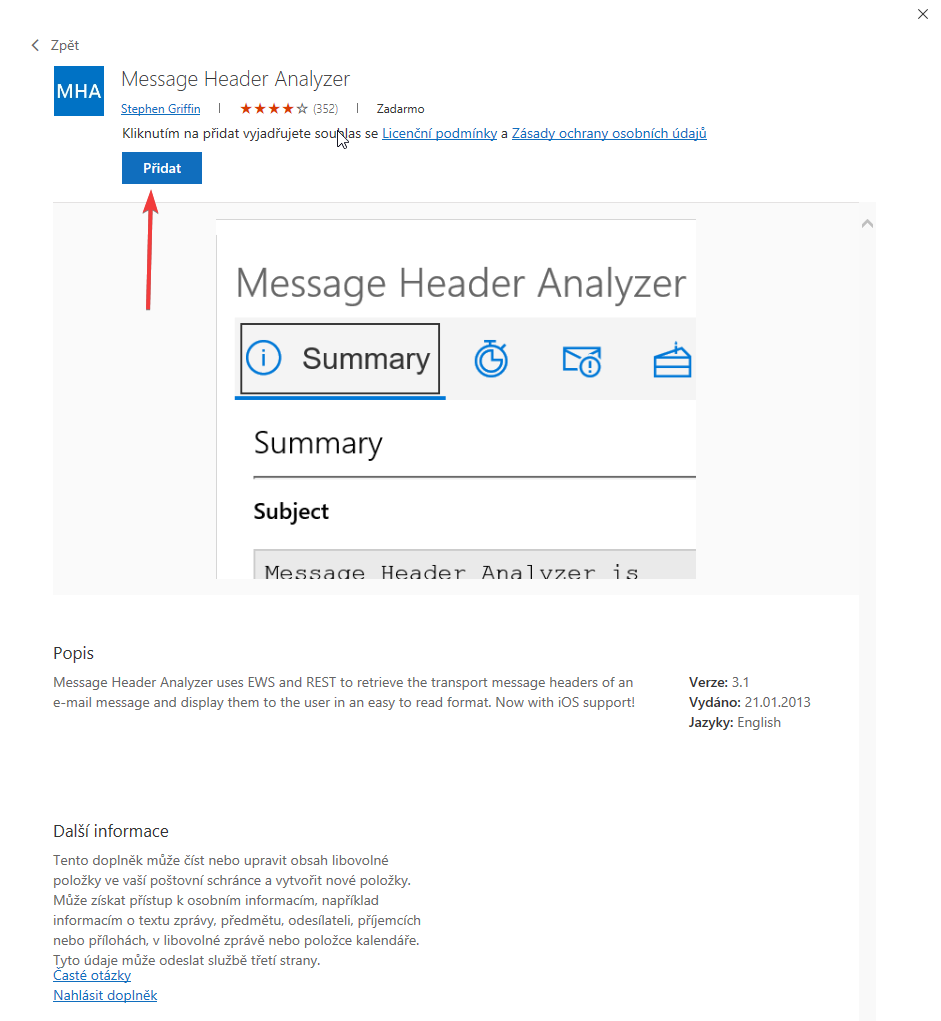

Jak si rozšíření přidat

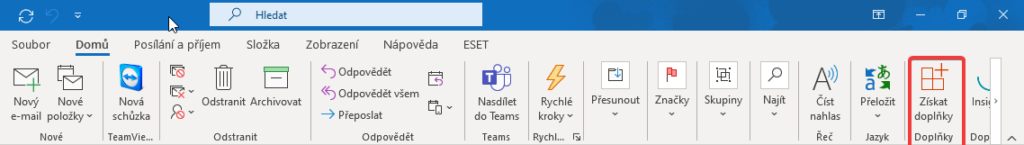

V hlavním panelu Outlooku klikněte na položku Získat doplňky.

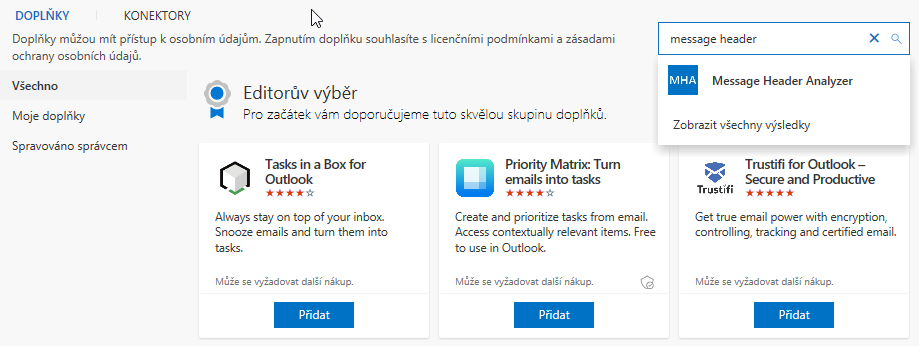

V nově otevřeném popupu dejte vyhledat Message Header Analyzer.

Na stránce s informacemi o doplňku dejte Přidat.

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️

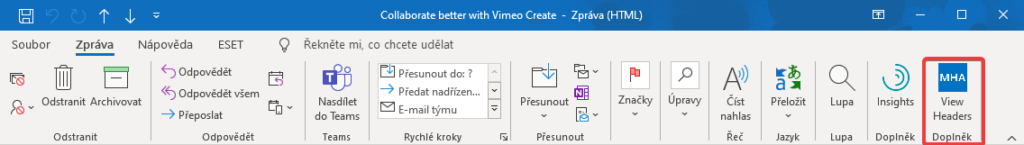

Doplněk se nainstaluje a bude nyní dostupný jak v hlavním okně, tak v samostatně otevřených zprávách.

Jakmile si nějakou zprávu otevřete, klinutím na ikonu MHA se po pravé straně zobrazí detaily zprávy.

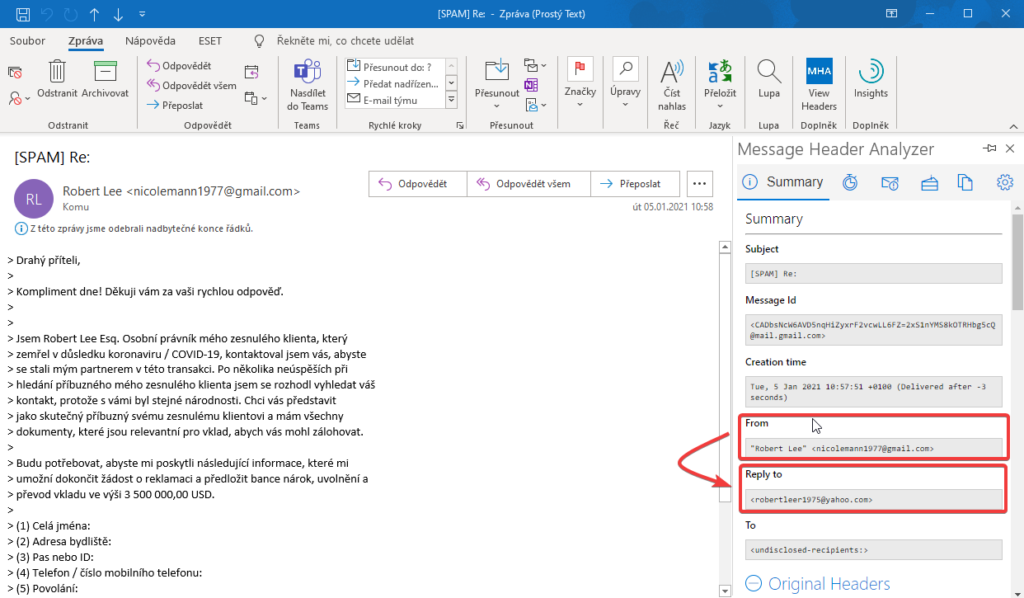

Pro běžné uživatele je dobré zkontrolovat pole From a Reply to. Mějte na paměti, že indikátorem by měl v tomto případě být rozdíl mezi adresou odesílatele (From) a adresou, na kterou se dá odpovědět (Reply to).

Aby to nebylo tak snadné, jiný odesílatel a příjemce bývá často nastaven u marketingových e-mailů, kdy odesílatel je firma provozující marketingový mailing na objednávku a příjemcem třeba lokální support firmy která jejích služeb využívá. Výše uvedenou kontrolu tedy uplatňujte především u přímé komunikace člověk – člověk.

Nicméně pozor! Odesílatele (From) lze podvrhnout. Jedná se jen o textový záznam v hlavičce mailu, SMTP nijak neřešilo verifikaci a tak je možné se vydávat za kohokoliv jiného. Proto pomáhá až detailnější analýza níže.

Nicméně pozor! Odesílatele (From) lze podvrhnout. Jedná se jen o textový záznam v hlavičce mailu, SMTP nijak neřešilo verifikaci a tak je možné se vydávat za kohokoliv jiného. Proto pomáhá až detailnější analýza níže.

Pokud se Vám zpráva nezdá, nestahujte přílohy, neklikejte na odkazy, nikam se nepřihlašujte. Kontaktujte svého admina/support a ti Vám jistě poradí, zda jde o phishing, či legitimní e-mail.

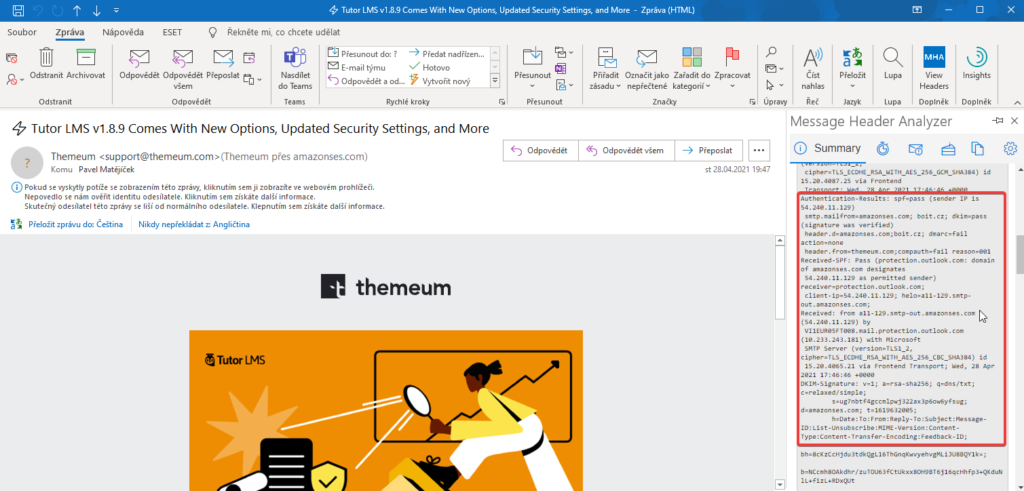

Část pro pokročilejší (správce)

Po rozkliknutí Original headers se pak ukáží už úplné detaily pro pokročilé, jako je X-SenderIP, jak prošly checky DMARC, DKIM, SPF a další.

Dobře nastavené a aktivované kontroly na mailserveru společně s dobrým anti-spamem by měly většinu problémů vyřešit za Vás a 90 % běžného balastu odrovnat. Vždy tu ale bude prostor pro zprávy, které projdou, proto je potřeba nejen nastavit politiky a pravidla, ale také vzdělávat uživatele.

Pokud nevíte, co výše uvedené zkratky znamenají, vkládám jejich popis níže:

SPF – Sender Policy Framework

Sender Policy Framework (dále jen SPF) je e-mailový validační systém, který ověřuje zdali server, ze kterého byla odeslána zpráva, je oprávněn k odeslání e-mailových zpráv konkrétním serverem. K nastavení IP adres/rozsahů serverů oprávněných odesílat zprávy z konkrétní domény se používá SPF nebo TXT záznam. Tento záznam je potřeba vytvořit v DNS záznamech konkrétní domény.

DKIM – DomainKeys Identified Mail

Jedná se o metodu která umožňuje detekovat podvržené zprávy, případně zjistit zdali obsah (včetně příloh) nebyl upraven při transportu mezi odesilatelem a příjemcem. Aby bylo možné zprávy kontrolovat musí validační mechanismus podporovat jak odesilatel tak příjemce zprávy.

Obecně jak DKIM funguje:

Na straně serveru odesilatele je u každé domény zanesen DNS TXT záznam který může vypadat následovně:

ob101502._domainkey.domain.tld. 3600 IN TXT v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEDERTGA4GNADCBiQKBgQDfl0chtL4siFYCrSPxw43fqc4z Oo3N+Il220oK2Cp+NZw9Kuset1u2Ua3zfbUnZWvWK4aEeooliRd7SXIhKpXkgkwn AB3DGAQ6+/7UVXf9xOeupr1DqtNwKt/NngC7ZIyZNRPx1HWKleP13UXCD8macUEb bcBhtnrhETKoCg8wOwIDAQAB

Server odchozích zpráv přidá do hlavičky zprávy podpis privátní částí klíče. Pokud mailserver na straně příjemce kontroluje DKIM podpis zprávy, je toto ověřování prováděno skrze veřejnou část klíče uvedenou v DNS záznamu na doméně. Po úspěšném vyhodnocení DKIM se příjemce rozhodne jak se zprávou naloží, vloží mezi hromadné nebo zprávu zařadí do běžné pošty, nebo odmítne v případě selhání validace.

DMARC – Domain-based Message Authentication, Reporting and Conformance

Jedná se o mechanizmus validující příchozí e-mailové zprávy kombinující dva předešlé autentizační systémy (SPF a DKIM), k tomuto využívá výstupu z kontrol na SPF a DKIM, porovnávající dostupné informace hlavičky zprávy From:. Tento mechanizmus dále umožňuje definovat politiku pro úspěšné dopisy, dále reportovat a sledovat chování ostatních příjemců a definovat politiku jaká akce se má provést pokud nejsou nastavená pravidla splněna. Neméně významnou výhodou je zpětná vazba chování příjemců zpráv.

Nevíte, jestli máte DMARC nastaven? Použijte tento nástroj, řekne Vám to: Free DMARC Domain Check | Is Your Domain Protected? – dmarcian

DNS DMARC záznam, tedy i politiku kontroly zpráv odesílaných z Vaší domény, definuje uživatel nebo osoba k těmto úkonům zplnomocněna. Jedná se o standardní TXT záznam který lze s pevně stanovenými pravidly zanést v DNS záznamech domény.

Příklad DMARC záznamu:

_dmarc.example.com. 3600 IN TXT v=DMARC1; p=reject; rua=mailto:[email protected]!5m; ruf=mailto:[email protected]; rf=afrf; pct=100

TXT záznam definuje jaké domény jsou podrobeny testu, jaké testy musí být plněny, uvádí informaci co se stane se zprávou která případně nevyhovuje nastaveným kritériím.

Záznam DMACR musí pro jednu doménu existovat pouze jednou, v případě dvou záznamů nebude validace prováděna. S nastavením DMARC záznamu je nejlépe se obrátit na správce DNS záznamů dané domény.

Zdroj: SPF, DKIM, DMARC | Nápověda ONEbit.cz (onehelp.cz)

Snad Vám tento doplněk pomůže vyvarovat se úspěšnému phishingovému útoku, nebo alespoň ulehčí kontrolu hlaviček zpráv.

🤖 Tenhle web je bez reklam! 🤖 💸 Nesbírám a neprodávám data návštěvníků. 💸 🕵️♂️ Respektuji Vaše soukromí. 🕵️♂️ 🌎 Píšu pro dobro lidstva. 🌎 ❤️ Líbí se Vám článek? ❤️